Vírus de Arquivo: Uma Ameaça Persistente no Mundo Digital

No vasto universo da segurança cibernética, uma das ameaças mais insidiosas é o vírus de arquivo. Este tipo de malware, com uma história longa e evolutiva, continua a ser uma das principais preocupações para usuários e organizações ao redor do mundo. Neste artigo, exploraremos em profundidade o que são os vírus de arquivo, como funcionam, suas técnicas de propagação e como se proteger contra eles.

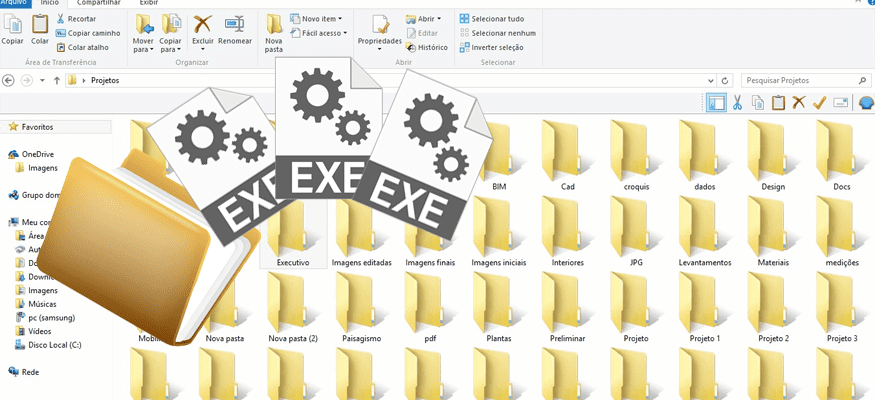

O Que são os Vírus de Arquivo?

Um vírus de arquivo é um tipo de malware projetado para infectar arquivos executáveis, como os com extensões .exe, .com ou .dll. Quando o arquivo infectado é aberto ou executado, o código malicioso se ativa, podendo causar diversos tipos de danos, como corrupção de dados, roubo de informações e propagação para outros dispositivos conectados.

Como Funcionam os Vírus de Arquivo?

Os vírus de arquivo seguem um ciclo de vida composto por quatro fases principais:

- Injeção: O vírus se insere no código de um arquivo legítimo, muitas vezes utilizando técnicas como sobrescrição parcial ou encapsulamento.

- Propagação: Uma vez ativado, o vírus tenta se replicar para outros arquivos ou dispositivos conectados. Ele pode utilizar mídias removíveis, redes locais ou até mesmo e-mails como vetores de propagação.

- Ativação: O código malicioso é ativado sob determinadas condições, que podem incluir uma data específica, um comando do usuário ou a abertura de um arquivo.

- Execução: Nesta fase, o vírus executa suas ações maliciosas, como deletar arquivos, roubar dados ou exibir mensagens de resgate (no caso de ransomware).

Tipos Comuns de Vírus de Arquivo

Os vírus de arquivo podem variar em sofisticação e objetivos. Aqui estão alguns exemplos:

- Vírus de Sobrescrição: Substitui completamente o código do arquivo original, tornando-o inútil.

- Vírus de Polimorfismo: Modifica seu código a cada infecção, dificultando a detecção por antivírus tradicionais.

- Vírus de Encriptação: Criptografa partes do código do arquivo para mascarar sua presença.

- Vírus Multipartite: Infecta tanto arquivos quanto setores de inicialização, expandindo seu alcance.

Métodos de Propagação

Os vírus de arquivo utilizam uma variedade de métodos para se espalhar:

- Dispositivos USB: O malware pode infectar dispositivos removíveis e se transferir para outros computadores.

- Redes Locais: Aproveita vulnerabilidades em protocolos de rede para se replicar entre dispositivos conectados.

- Downloads Maliciosos: Arquivos infectados podem ser disfarçados como software legítimo em sites não confiáveis.

- E-mails de Phishing: Anexos infectados em e-mails fraudulentos são um vetor comum.

Estudo de Caso: O Vírus CIH (Chernobyl)

Um dos casos mais notórios de vírus de arquivo é o CIH, também conhecido como Chernobyl. Detectado pela primeira vez em 1998, este vírus foi criado para infectar arquivos executáveis no Windows 95, 98 e ME. O CIH ficou famoso por sua capacidade destrutiva, que incluía sobrescrever partes críticas da BIOS de computadores infectados, tornando-os inoperáveis sem reparo físico.

Propagação

O CIH se espalhava principalmente por meio de software pirata distribuído em CD-ROMs, que eram amplamente usados na época. Uma vez ativado, o vírus replicava-se para outros arquivos executáveis no sistema, garantindo sua permanência mesmo após tentativas de remoção. Sua propagação ocorria principalmente da seguinte forma:

1. Principal Meio de Disseminação: Software Pirata em CD-ROMs

- Na época (final dos anos 90), os CD-ROMs eram um dos principais meios de distribuição de software, especialmente em versões piratas.

- O vírus se infiltrava em programas crackeados ou copiados ilegalmente, como jogos, utilitários e aplicativos populares.

- Quando o usuário instalava ou executava o software infectado, o CIH era ativado silenciosamente.

2. Infecção de Arquivos Executáveis no Sistema

- Uma vez executado, o CIH se replicava automaticamente, infectando outros arquivos .exe no computador.

- Ele usava técnicas de ocultação para evitar detecção imediata, dificultando sua remoção.

- O vírus também poderia se espalhar por disquetes e redes locais, embora os CD-ROMs fossem seu principal vetor.

3. Sobrevivência e Persistência

- O CIH tinha a capacidade de sobreviver a tentativas de remoção, pois:

- Infectava múltiplos arquivos, dificultando a limpeza manual.

- Em alguns casos, corrompia o BIOS da placa-mãe (em versões mais destrutivas), tornando o computador inoperante.

- Muitas vezes, a única solução era formatar o disco rígido e reinstalar o sistema operacional.

Por várias vezes consegui remover o Chernobyl, mas também fiz várias formatações e reinstalações do SysOpen e Apps.

Impacto

Em 26 de abril de 1999, data programada para sua ativação, milhares de computadores em todo o mundo foram paralisados. Empresas e usuários finais sofreram perdas significativas de dados, e o custo de recuperação foi estimado em milhões de dólares.

- O CIH causou prejuízos milionários, principalmente em 26 de abril (data em que seu payload era ativado, coincidindo com o aniversário do desastre de Chernobyl).

- Ele destacou a importância de:

- Evitar software pirata (uma das principais fontes de infecção).

- Manter backups regulares dos dados.

- Atualizar antivírus para detectar ameaças semelhantes.

Lições Aprendidas

O caso CIH destacou a importância de:

- Usar apenas software licenciado e oriundo de fontes confiáveis.

- Implementar soluções de backup regulares.

- Atualizar regularmente o sistema operacional e software antivírus.

Como se Proteger Contra Vírus de Arquivo

A proteção contra vírus de arquivo exige uma abordagem proativa e múltiplas camadas de segurança:

- Mantenha Seu Software Atualizado: Atualizações de software frequentemente incluem patches de segurança que corrigem vulnerabilidades exploradas por malware.

- Use Um Antivírus Confiável: Soluções de antivírus modernas oferecem proteção em tempo real contra vírus conhecidos e emergentes.

- Evite Downloads Suspeitos: Baixe arquivos apenas de fontes confiáveis e verificadas.

- Educação do Usuário: Capacitar os usuários a reconhecer e-mails de phishing e comportamentos suspeitos pode reduzir significativamente os riscos.

- Backup Regular: Manter backups atualizados de seus dados permite uma recuperação rápida em caso de infecção.

O Papel da Detecção e Remoção

Detectar e remover vírus de arquivo pode ser desafiador devido à sua capacidade de mascarar sua presença. Ferramentas especializadas, como scanners de malware e software de remoção, são essenciais. Em casos mais graves, pode ser necessária a formatação do dispositivo infectado.

Conclusão

Os vírus de arquivo continuam sendo uma ameaça significativa no cenário de segurança cibernética. Compreender como esses malwares operam e implementar boas práticas de segurança são passos essenciais para minimizar os riscos. Em um mundo cada vez mais digitalizado, a prevenção é a melhor defesa contra este inimigo invisível.

Não deixe de, também visitar o Supremacia Militar – História e Tecnologia Militar, e conheça detalhes que moldaram os conflitos ao longo do tempo, suas inovações tecnológicas que transformaram os campos de batalhas e o impacto das forças armadas no desenvolvimento da sociedade ao longo do tempo até os dias atuais. Passado, presente e futuro em um só lugar.

Pingback: Vírus de Computadores - Hand Code Solutions